السلام عليكم ورحمة الله وبركاته

اليوم راح نتكلم عن طرق وادوات للبحث عن الاستغلالات المنشورة او ما يعرف ب Locating public exploit

من الخطوات المهمة بعد جمع المعلومات وفحص الجهاز المراد اختراقه هي البحث عن استغلالات معروفة للخدمات على هذا الجهاز.

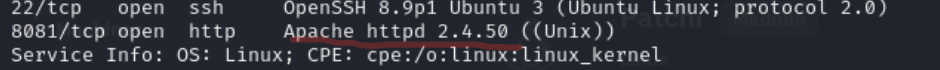

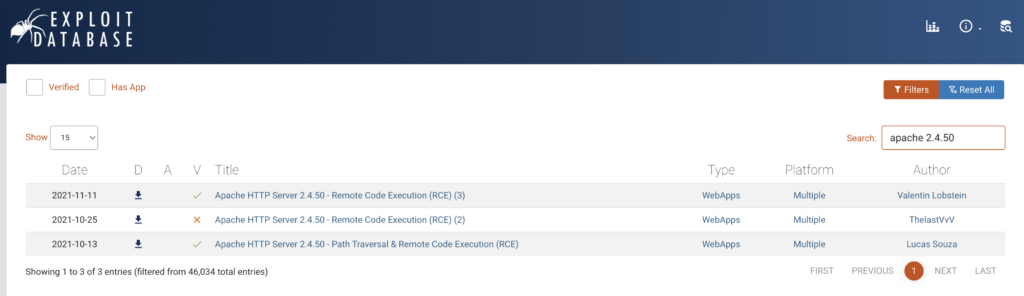

على سبيل المثال، اثناء فحص احد الاجهزة وجدنا خدمة apache 2.4.50

نبدأ بالبحث باكثر من طريقة:

١-باستخدام أداة searchsploit :

احدى الادوات الموجودة في نظام كالي لنكس ولاستخدامها نكتب اسم الاداه متبوعا باسم الخدمة ويمكن تقنين البحث بإضافة اصدار الخدمة

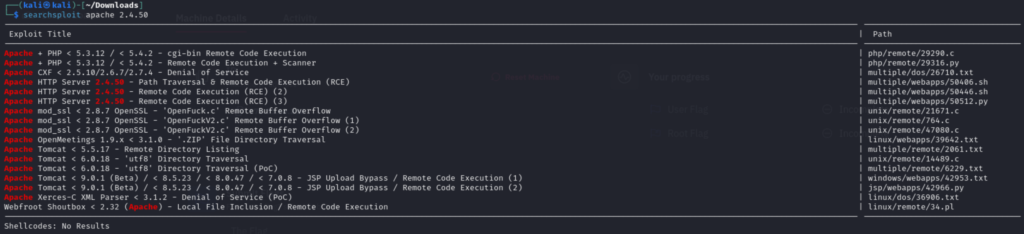

searchsploit apache 2.4.50\

نستطيع تحميل الاستغلال عن طريق نفس الاداة بإضافة -m متبوعا بالمسار

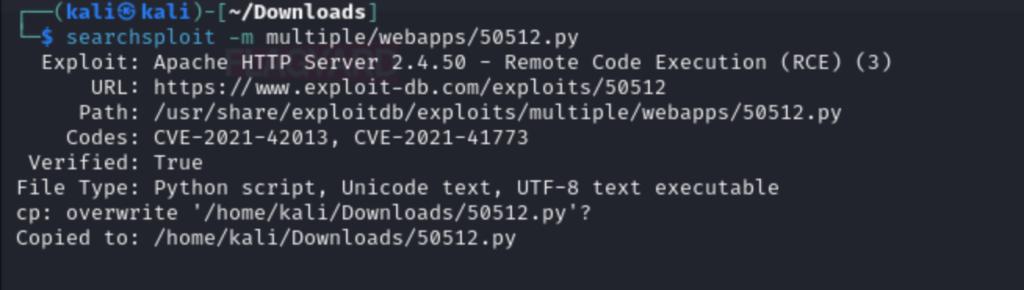

searchsploit -m multiple/webapps/50512.py

من المهم قراءة الاستغلال قبل استخدامة لفهم طريقة عمله ومحتواه

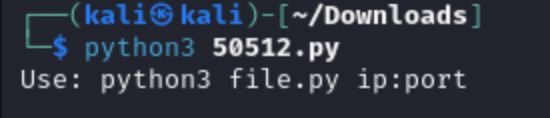

يوجد في بعض الاستغلالات شرح لطريقة استخدامها مثل تحديد الاي بي والبورت وغيرها

عند التشغيل وفي بعض الاحيان يجب تعديل الاستغلال بنفس ملف الاستغلال قبل التشغيل

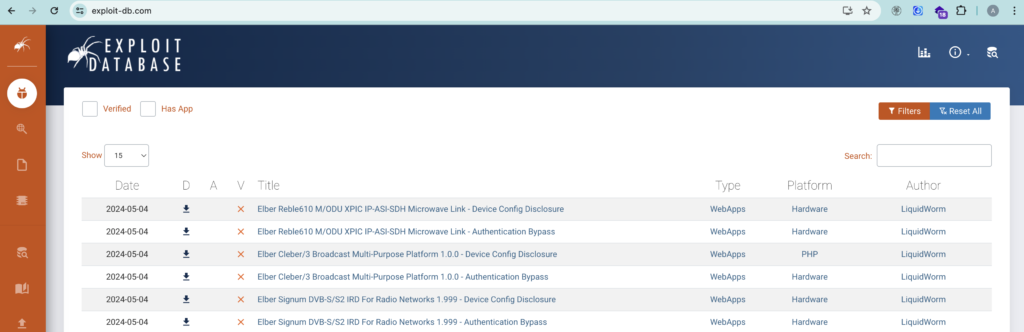

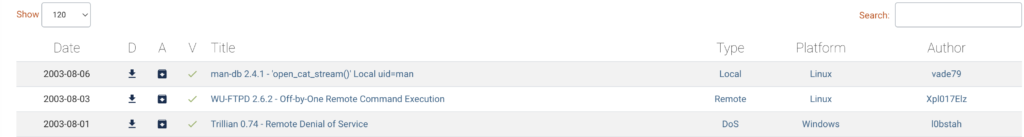

٢- نبحث في موقع Exploit-DB

وهو من اشهر المواقع للبحث حيث يوفر مجموعة كبيرة من الاستغلالات وهو احد مشاريع شركة offsec

بعد البحث عن الاستغلال نجد مجموعة منها في حال توفر استغلالات لنفس الثغرة

يوضح ايضا تاريخ اضافة الاستغلال وبعض المعلومات الاخرى.

العمود D: يوضح امكانية تنزيل الاستغلال

العمود A: امكانية تنزيل نسخة مصابة بالاستغلال ان وجدت

العمود V: يوضح ما اذا كان الاستغلال موثوق وتم اختباره وتجربته

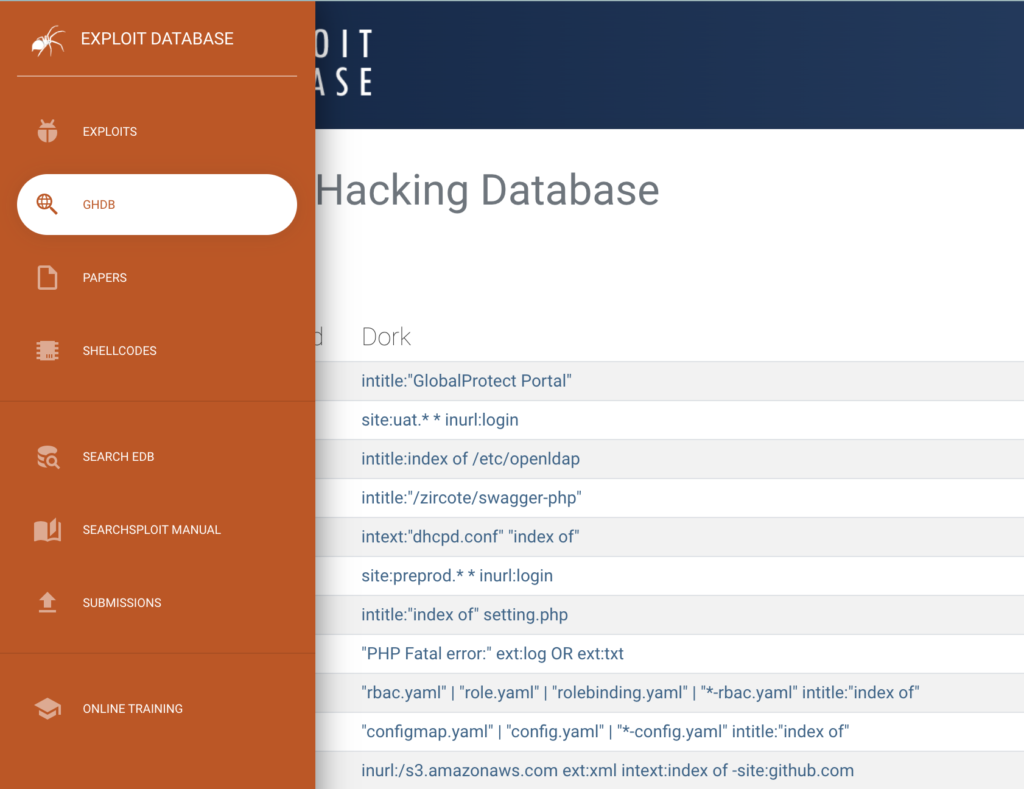

يوفر الموقع ايضا مجموعة كبيرة من google dorks & shells والتي سنتحدث عنها لاحقا

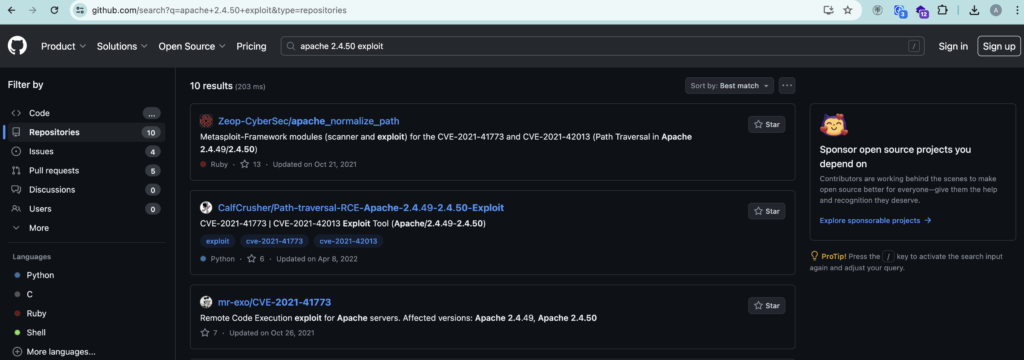

٣- نبحث في موقع GitHub

يوفر الموقع العديد من السكربتات البرمجية المنشورة من قبل المطورين وايضا من قبل الباحثين الامنين

٤-اخيرا البحث في محرك البحث قوقل

تتواجد في بعض الاحيان استغلالات قد لاتكون موجودة او مذكورة في احد المواقع اعلاه او قد لايعمل بعضها فنضطر للبحث في قوقل لاظهار نتائج اكثر

ملاحظات :

١- من المهم التحقق من الاستغلال قبل تجربته عن طريق قراءة محتواه وفهمه

٢- تقوم بعض المجموعات بنشر ملفات لتوهم الباحثين الامنين بانها استغلالات لاحدى الثغرات بينما يك،ن في الواقع الملف مصاب ببعض الفايروسات